Los negocios tienen muchos retos que los hacen estar en constante cambio, buscando nuevas formas de llegar a los mercados, adaptándose día a día a su entorno, exigiendo iniciar una transformación digital de su modelo de operación que permita hacer más eficiente sus procesos, ser competitivos y generar mayor valor a sus clientes.

Por lo que usar tecnología es parte fundamental dentro de ese proceso de evolución, pero si bien la adopción tecnológica promueve estas mejoras, también implica identificar y entender nuevos riesgos y amenazas que la organización estará enfrentado en este camino, por lo que diseñar una estrategia de protección de la información, alineada a los objetivos y capacidades de la organización se vuelve un aspecto fundamental para garantizar la continuidad del negocio y obtener beneficios aprovechando el uso de la tecnología.

Pero al tener tecnología implica que debemos contar también con una estrategia que permita llevar al mínimo las amenazas y riesgos de sufrir algún ciber ataque, para ello es necesario la combinación de Políticas, Procesos y controles tecnológicos que nos permitan ver que nuestros sistemas están seguros y esa misma seguridad poderla transmitir a nuestros clientes.

Cybersecurity Framework

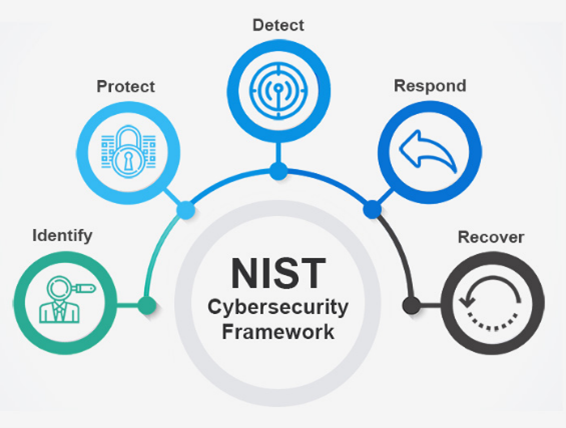

Lo que nos lleva a las siguientes preguntas: ¿Qué controles debo tener? ¿Los controles que tengo son suficientes?, preguntas como estas llevaron a que organizaciones como CIS (18 controles en su versión 8), NIST (5 funciones 23 categorías es su versión 1.1), entre otros. Se preocuparon por establecer Cybersecurity Framework.

Los Controles CIS (anteriormente conocidos como Controles de Seguridad Críticos) son un conjunto de acciones recomendadas para la defensa cibernética que proporcionan formas específicas y accionables para detener los ataques más generalizados y peligrosos de la actualidad.

NIST CSF se enfoca en el uso de impulsores de negocios para guiar las actividades de seguridad cibernética y en la consideración de los riesgos de seguridad cibernética como parte de los procesos de gestión de riesgos de la organización. El Marco consta de tres partes: el Núcleo del Marco, los Niveles de Implementación y los Perfiles del Marco.

Cualquiera de estos marcos son una buena referencia al momento de evaluar los controles de ciberseguridad con los que contamos, nos permite tener una identificar en qué nivel de madurez se encuentra nuestra empresa.

0 comentarios