Hoy en día, la conectividad remota ha tenido un crecimiento importante a raíz de como todos saben la pandemia, esto llevo a las empresas a tener que continuar con sus operaciones a pesar de que sus colaboradores estuvieran en sus casas.

Recuerdo esos primeros días, donde muchos proveedores se vieron rebasados por la demanda de soporte de servicios, donde sus infraestructuras no estaban preparadas para tal demanda de conectividad remota.

Concentradores de VPN colisionaron al no soportan la demanda, las VPN no te permitían conectarte a diferentes concentradores al mismo tiempo, usuarios experimentaban latencia, cuellos de botella, un sin fin de detalles que poco a poco de fueron corrigiendo.

Después como era de esperarse las amenas también se adaptaron, aprovechando los huecos.

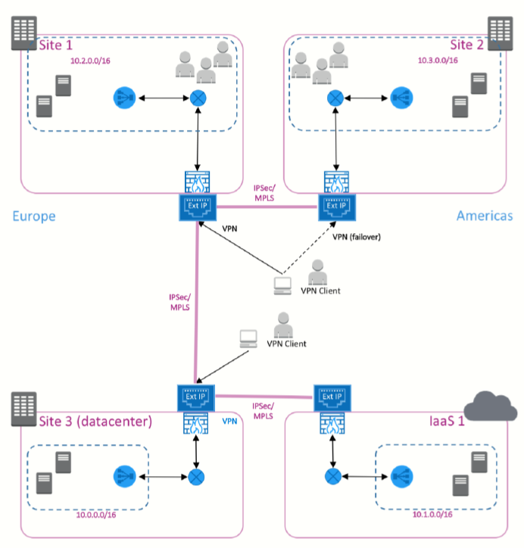

Arquitectura típica de VPN

Evolución

Como es con cada tropiezo nacen nuevas ideas y es aquí donde nace el concepto como:

SDP (SOFTWARE-DEFINED PERIMETER) y ZTNA (Zero Trust Network Access)

SDP controla el acceso a los recursos de red de las organizaciones en función de un enfoque de autenticación de identidad. Los SDP autentican las identidades del dispositivo y del usuario evaluando primero el estado del dispositivo y verificando la identidad del usuario. Un usuario autenticado recibe su conexión de red cifrada, a la que ningún otro usuario o servidor puede acceder. Esta red también incluye solo aquellos servicios a los que se le ha otorgado acceso al usuario.

Esto significa que solo los usuarios autorizados pueden ver y acceder a los activos de la empresa desde el exterior, pero nadie más puede hacerlo.

ZTNA no confía en ningún usuario o dispositivo y restringe el acceso a los recursos de la red incluso si el usuario ha accedido a esos mismos recursos anteriormente.

Garantiza que cada persona y dispositivo administrado que intente acceder a los recursos en una red de confianza cero se someta a un estricto proceso de verificación y autenticación de identidad, ya sea que se encuentren dentro o fuera del perímetro de la red.

Una vez que se ha establecido el acceso y ha validado al usuario, el sistema otorga al usuario acceso a la aplicación a través de una canal encriptado.

El usuario no tendrá acceso a ningún otro recurso de red o bien contacto con algún otro usuario, aunque estuviera en el mismo segmento de red.

| Los SDP se distinguen por algunas de las siguientes características: | ZTNA tiene muchas ventajas sobre VPN: |

| •Los SDP no están restringidos por la geografía o la infraestructura. Esto significa que SPD se puede utilizar para proteger tanto la infraestructura local como la infraestructura en la nube porque se basan en software en lugar de en hardware. | •Más seguro: ZTNA crea un manto de invisibilidad alrededor de los usuarios y las aplicaciones. |

| •Las instalaciones de nubes múltiples e híbridas también se integran fácilmente con los SDP. | •Solo los recursos de la empresa asignados basados en la nube y basados en el servidor interno están disponibles tanto para los trabajadores remotos como para los usuarios en el sitio. |

| •Los SDP pueden conectar a los usuarios desde cualquier lugar; no tienen que estar dentro de los límites de la red física de una empresa. Esto significa que los SDP son más útiles para administrar equipos remotos. | •Más sencillo de manejar: ZTNA está construido desde abajo hacia arriba para el panorama de seguridad de la red actual, con un excelente rendimiento y una fácil integración en mente. |

| •Mejor rendimiento: las soluciones ZTNA basadas en la nube garantizan una autenticación adecuada tanto del usuario como del dispositivo, eliminando los problemas de seguridad que crean las VPN. | |

| •La escalabilidad es más sencilla: ZTNA es una plataforma basada en la nube que es fácil de escalar y no requiere ningún equipo. |

Pero para crear una conexión de red más completa y segura entre usuarios y dispositivos, puede incorporar SDP y ZTNA con su VPN actual. Con estas herramientas de solución de seguridad, puede ser muy fácil para el equipo de seguridad personalizar y automatizar el acceso en función de las funciones y necesidades de un empleado dentro de la organización.

Y el acceso a aplicaciones y datos confidenciales se puede mantener seguro sin dejar de ser transparente y discreto, independientemente de si los empleados se encuentran en las instalaciones o en la nube.

0 comentarios